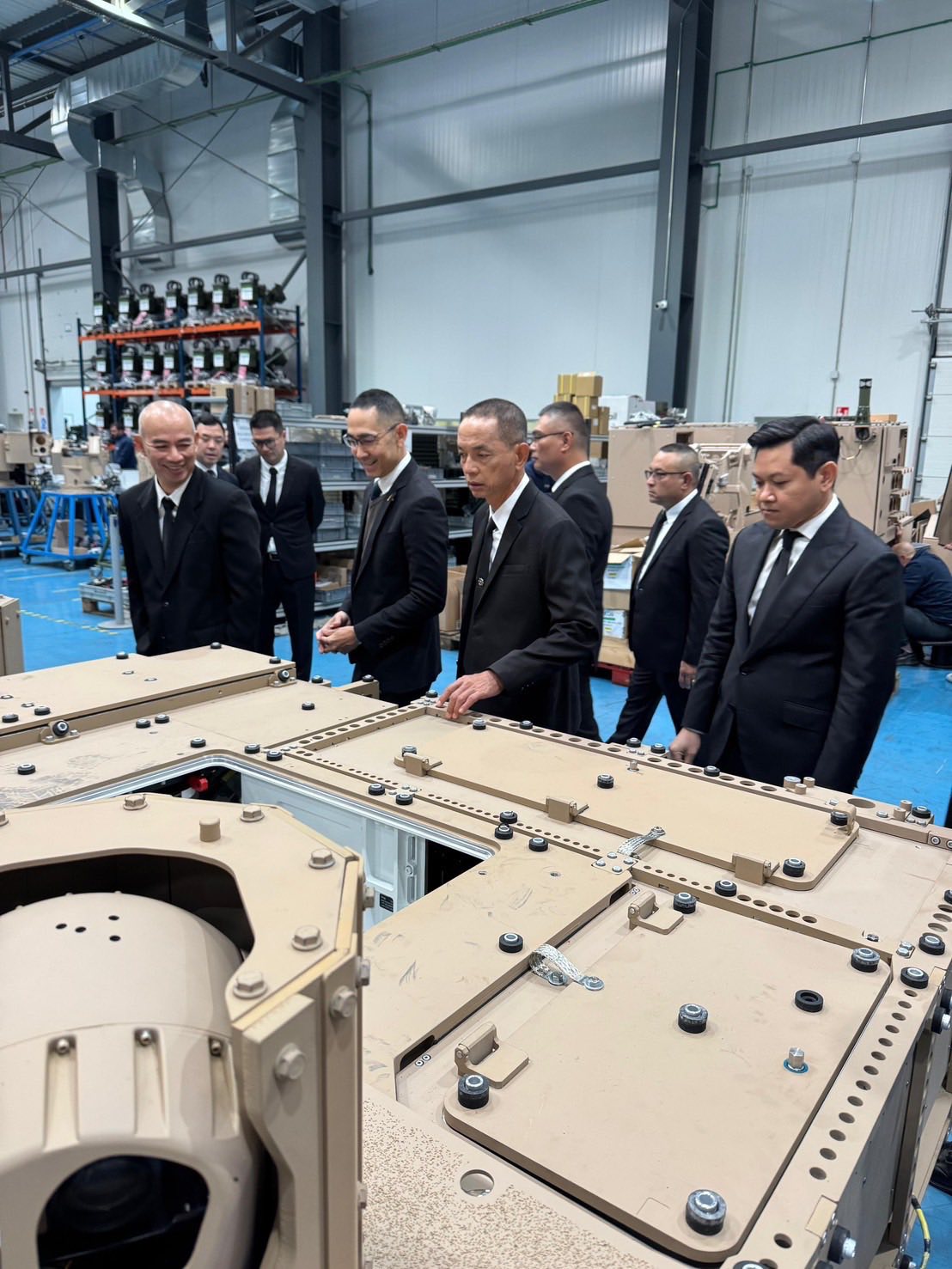

Jakkrawan Advanced Technology Co., Ltd. has successfully delivered a 30 mm machine gun system together with a Fire Control System (FCS) to the Royal Thai Navy at Escribano Mechanical & Engineering (em&e), Kingdom of Spain, during 6–14 December 2025.

This delivery forms part of an international cooperation in defense technology and military system development. The developed and integrated system features high accuracy, operational stability, and the capability to effectively support maritime security missions, ensuring readiness for real-world operational environments.

Escribano Mechanical & Engineering (em&e) is a leading defense industry company in Spain, specializing in the development, design, and manufacturing of advanced weapon systems and high-technology solutions for military and security applications. The successful delivery reflects the confidence placed in the engineering capabilities of Jakkrawan Advanced Technology Co., Ltd., as well as the strong cooperation between the Royal Thai Navy and international partners.

Jakkrawan Advanced Technology Co., Ltd. remains committed to the continuous development of defense technologies, supporting the enhancement of the Royal Thai Navy’s operational capabilities, and strengthening Thailand’s defense industry to achieve broader international recognition.

.jpg)

.png)